Blast生态项目Munchables遭内部攻击,导致1.74万枚ETH被盗。攻击者被指为朝鲜黑客,但最终退还所有被盗资金。Munchables和Juice的资金安全得到保障。Munchables雇佣不知名安全团队,可能是四个开发人员中的同一个人。Blast核心贡献者获得被盗资金,Munchables将继续更新。Pacman公告,Blast核心贡献者获得9700万美元资金,感谢Munchables开发者退还所有资金。攻击者通过跨链桥洗币后突然退款,原因不明。建议投资者做好研究并控制投资仓位。

Munchables 遭遇内部攻击

今日凌晨 5 时,Blast 生态项目 Munchables 在 X 平台发文表示其遭到攻击。据派盾披露,Munchables 锁定合约疑似存在问题,导致 1.74 万枚 ETH(价值约 6230 万美元)被盗。

Munchables 是 Blast BIG BANG 竞赛冠军项目之一,是以 NFT 质押为载体的链游类项目。在协议发展初期,用户可通过质押 1 ETH 或等值代币来免费铸造 NFT,锁仓 30 天,并有额外激励机制来促使用户锁定更长时间。质押资产可获得 Blast 积分+黄金积分+协议治理代币等一系列权益。如 NFT 巨鲸 dingaling 曾公布其在该协议质押了 150 枚 ETH。

目前该项目已完成 Pre-Seed 轮融资,Manifold 和 Mechanism Capital 共同领投,融资金额暂未披露。

又现朝鲜黑客身影

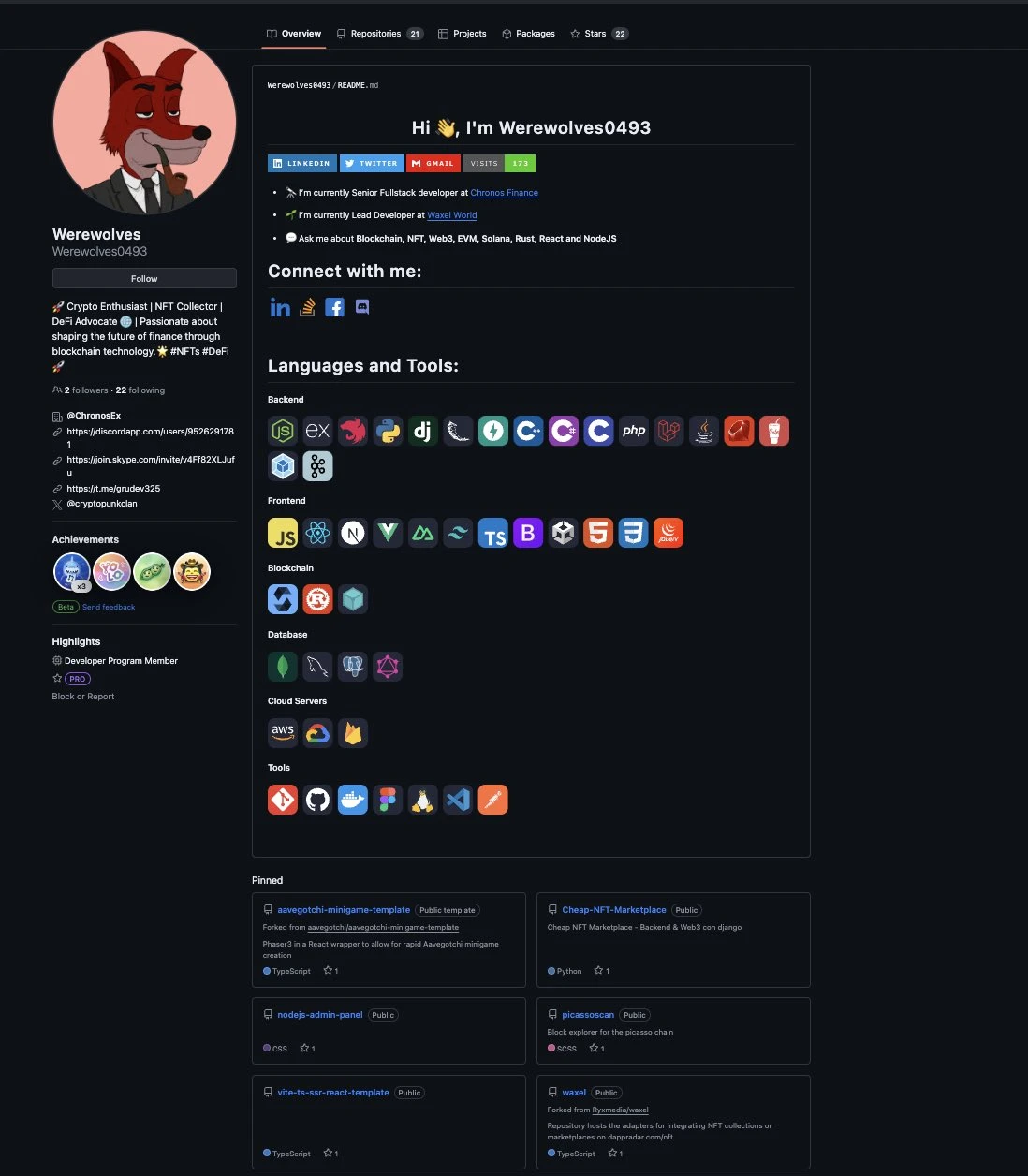

昨夜攻击事件发生后,链上安全侦探 ZachXBT 率先发声指出,攻击事件与朝鲜开发者相关,并发布了其简历。

今晨,慢雾余弦就 Munchables 遭攻击一事在 X 平台发文表示:“Blast 上的这个协议 Munchables 被盗 6250 万美元,损失真大了。按链上侦探 ZachXBT 的调查,是因为他们的一位开发者是朝鲜黑客……这是我们遇到的至少第二起 DeFi 类项目遭遇的这类情况了。核心开发者伪装潜伏很久,获得整个 team 的信任,时机一到就下手了……。”

此后 Aavegotchi 创始人 CoderDan 于 X 平台发文表示:“Aavegotchi 的开发团队 Pixelcraft Studios 在 2022 年曾短期雇用过 Munchables 攻击者来进行一些游戏开发工作,他技术很糙,感觉确实像一名朝鲜黑客,我们在一个月内解雇了他。他还试图让我们雇用他的一位朋友,那个人很可能也是一名黑客。”CoderDan 补充表示,Pixelcraft Studios 当时和他进行过一些视频通话,但没有录频,不确定谷歌是否在内部记录了所有的视频通话,但那个黑客确实曾露过脸。

最后,CoderDan 向 Munchables 团队提供了该黑客就职于 Pixelcraft Studios 时的常用地址,希望能通过这些线索帮助 Munchables 找回资金。

截止目前,还没有特别直接的证据证明黑客真实身份,但多方证词均透露了此次事件背后的朝鲜黑客身影。

为何出现安全事件?

据链上分析师@SomaXBT披露,Blast 生态被盗项目 Munchables 此前为节省审计费用,雇佣不知名安全团队 EntersoftTeam 出具审计报告。该团队的账号简介为“我们是一家屡获殊荣的应用程序安全公司,拥有经过认证的白帽黑客”,但平台仅百余名关注者。

最新消息,经 ZachXBT 分析,Munchables 团队雇佣的四个不同的开发人员可能都是同一个人,他们互相推荐对方做这份工作,并定期转账到相同的两个交易所存款地址,还为彼此的钱包充值。

攻击者突然良心发现?

下午 14 时,据链上数据分析平台Scopescan 监测,Munchables 攻击者向某多签钱包0x 4 D 2 F 退还了所有的 1.7 万枚 ETH,彼时尚不确定是否为攻击者退款或者转移地址。

半小时后,Blast 创始人 Pacman 于 X 平台公告,Blast 核心贡献者已通过多重签名获得 9700 万美元的资金(分别为被盗的 1.74 万枚 ETH 和协议内剩余未被取走的 9450 枚 wETH,目前价值 9600 万美元)。感谢前 Munchables 开发者选择最终退还所有资金,且不需要任何赎金。Munchables 也转发此公告表示:“所有用户资金都是安全的,不会强制执行锁定,所有与 Blast 相关的奖励也将被分配。未来几天将进行更新。”

同时此前同步受到 Munchables 攻击事件影响的 Juice 也宣布了资金的安全,其所有的 wETH 均已从 Munchables 开发者手中取回,Jucie 正在与 Pacman 和 Blast 协调将 wETH 转移回 Juice,以便用户能够提款。

攻击者为何突然良心发现退款,背后的故事我们不得而知,昨夜其曾通过第三方跨链桥 Orbiter 进行了一笔跨链洗币,但金额仅 3 ETH。通过官方跨链桥需要 14 天转移时间,而第三方跨链桥流动性不足,或许最终难以有效转移资金促成了其协商退款。

结论

历来各新链初始上线时,由于团队良莠不齐、基础设施不全,项目卷款跑路或受黑客攻击事件屡见不鲜,早期团队对成员缺乏被背调、监守自盗的事件也时有发生,不能每次都指望攻击者摇身一变成为白帽“良心发现”退款,建议投资者 DYOR 并严格控制投资仓位配比。